Ideengeschichte des Privacy by Design – Teil 6: Die Operationalisierung des Datenschutzrechts

03.11.2016

![]() [IITR – 3.11.16] War man in der Europäischen Kommission aufgrund der verschiedenen Forschungsprojekte bereits für das Thema „Privacy by Design“ sensibilisiert, so sorgten die Diskussionen um RFIDs ab 2006 für ein noch stärkeres Bewusstsein. Auch der damalige Berliner Datenschutzbeauftragte Alexander Dix, 1995 in Kopenhagen dabei, hatte nimmermüde in zahlreichen Vorträgen immer wieder für einen modernen Datenschutz mit Privacy by Design geworben. Dix: „Ich habe immer mit Herstellern in diesem Sinne gesprochen: Ihr handelt im eigenen Interesse, wenn ihr den Datenschutz frühzeitig in eure Geschäftsprozesse und Systeme einbaut.“

[IITR – 3.11.16] War man in der Europäischen Kommission aufgrund der verschiedenen Forschungsprojekte bereits für das Thema „Privacy by Design“ sensibilisiert, so sorgten die Diskussionen um RFIDs ab 2006 für ein noch stärkeres Bewusstsein. Auch der damalige Berliner Datenschutzbeauftragte Alexander Dix, 1995 in Kopenhagen dabei, hatte nimmermüde in zahlreichen Vorträgen immer wieder für einen modernen Datenschutz mit Privacy by Design geworben. Dix: „Ich habe immer mit Herstellern in diesem Sinne gesprochen: Ihr handelt im eigenen Interesse, wenn ihr den Datenschutz frühzeitig in eure Geschäftsprozesse und Systeme einbaut.“

Am Ende war es Common Sense

2007 brachte die Kommission die erste Mitteilung über PETs (“Privacy-enhancing technologies”) heraus – die erste Textfassung hierfür stammte aus Borkings Feder. Eine steigende Zahl von Berichten über schwere Sicherheitslücken tat ihr Übriges. Als es 2011 daranging, einen neuen Gesetzesvorschlag zu erarbeiten, gab es innerhalb der Kommission keine nennenswerten Diskussionen mehr darüber den „Datenschutz durch Technik“ sanktionsbewehrt in die Verordnung (damals in Artikel 23, jetzt 25) aufzunehmen. Es war schlicht „common sense“, dass PETs nur dann eine Chance haben würden, wenn man die Anreize zu ihrer Nutzung verstärken würde.

Dass man sich bei der Wahl der richtigen PETs am „Stand der Technik“ orientieren sollte war auch nicht neu, da schon die aktuelle Richtlinie diesen in Fragen der IT-Sicherheit verlangt. Immerhin sehen einige Juristen „Privacy by Design“ bereits nach geltendem Recht als Verpflichtung: So urteilte das deutsche Bundessozialgericht gegen eine Versicherung (B 1 KR 13/12 R), die einer Auskunft an einen Betroffenen nicht nachkommen wollte. Sie argumentierte, dass der Aufwand eine Datensuche in ihrem System einzurichten zu hoch sei. Das Gericht ließ das nicht gelten, da die Versicherung ja bereits bei der Entwicklung des Systems von der Auskunftsverpflichtung wusste und ihr System entsprechend hätte gestalten können.

Seitens der Industrie gab es gegenüber dem Kommissionsvorschlag keine hörbaren Bedenken. Insbesondere US-Unternehmen scheinen aber wohl einem Missverständnis unterlegen zu sein, da „Privacy by Design“ nach kanadischer Interpretation sich mit ihren Geschäftsmodellen viel leichter in Einklang zu bringen lässt, als das europäische „Privacy by Design“, das etwa im ENISA-Bericht als „Stand der Technik“ auch neueste Techniken wie die „attributbasierten Berechtigungsnachweise“ versteht.

Erst während der Diskussion im Rat scheinen einige Lobbyisten aufgewacht zu sein: So wurde der entsprechende Artikel der Datenschutzgrundverordnung mit derart vielen relativierenden Phrasen gespickt, dass Jan Philipp Albrecht, der als Berichterstatter im Parlament noch für wichtige Präzisierungen gesorgt hatte, von einer „totalen Verwässerung“ sprach. Später, in den abschließenden Trilog-Verhandlungen, konnte wieder einiges zurechtgerückt werden. Doch allen Datenschützern ist klar, dass der Begriff nun mit Leben gefüllt werden muss.

Die aktuelle Situation beschreibt Rigo Wenning vom W3C als „allgegenwärtige und teilweise sozial akzeptierte Rechtsverletzung“. Würde man diese Rechtsverletzungen aber abstellen, würde die Internetwirtschaft kippen. Deshalb arrangiere man sich mit den Gesetzesübertretungen und hole die Keule nur bei massiven Übertretungen hervor. Notwendig ist daher ein ständiger Prozess, der die Hereinnahme von Privacy-technischen Neuerungen erzwingt.

Datenschutz-Aufsicht in der Schlüsselrolle

Noch ist nicht ausgemacht, wie dieser Prozess im Detail gestaltet wird und welche Lesart des Artikels 25 sich damit durchsetzen wird. Aktuelle Projekte der EU-Kommission zur elektronischen Identifikation lassen Zweifel aufkommen, da sie auf klassischen Identitätsbegriffen aufsetzen und neue Privacy-Techniken wie die attribut-basierten Berechtigungsnachweise ignorieren. Auch scheiterten jüngste Versuche, Privacy-Projekte von der Kommission fördern zu lassen – der Schwerpunkt liegt nach einem Zuständigkeitswechsel innerhalb der Kommission derzeit auf „Security“.

Es wird erst einmal von den Datenschutzaufsichtsbehörden abhängen, wie viel Privacy-Techniken sie Behörden und Unternehmen zumuten wollen. Dafür müssen sie aber nicht nur über Entschlossenheit, sondern auch über Kreativität und die entsprechende technische Expertise verfügen.

Die Impulse müssen zunächst von zentraler Stelle gesetzt werden – und erste Aktivitäten gab es schon: Der ehemalige Europäische Datenschutzbeauftragte Peter Hustinx, der ja schon Borking in den Niederlanden förderte, hob praktisch als letzten Amtsakt die Intiative IPEN aus der Taufe. IPEN steht „Internet Privacy Engineering Network“. Es wurde vom ehemaligen Kommissionsmitarbeiter Achim Klabunde initiiert, als er zum Europäischen Datenschutzbeauftragten wechselte.

Der neue Begriff des „Privacy Engineering“ soll dem Einsatz von PETs sowie dem „Privacy by Design“-Gedanken auf europäischer Ebene mehr Nachdruck verleihen. Zwar ist der Europäische Datenschutzbeauftragte nur für die EU-Behörden zuständig, könnte aber künftig auch mit Blick auf die europäischen Datenschutzbehörden eine koordinierende Aufgabe wahrnehmen. Schließlich wird europaweit Konsens über den „Stand der Technik“ zu finden sein, den Unternehmen und Behörden anwenden müssen. Der ENISA-Bericht ist insofern nur ein wichtiger Baustein, aber noch nicht entschieden.

Ob und wie Hustinxs Nachfolger Giovanni Buttarelli IPEN in seinem Amt verankern wird, wird zu sehen sein. Der dritte Workshop fand erst kürzlich in Frankfurt/Main statt. Gastgeber war Kai Rannenberg. Die Abschlussveranstaltung befasste sich mit der Frage, ob „Privacy Engineering“ nun bald Mainstream werden wird und welche Schritte hierfür jetzt unternehmen werden müssen.

Wichtig dafür wäre es auch, das Thema „Privacy by Design“ in die breite Öffentlichkeit zu bringen. Die Diskussionen der letzten Jahre spielten sich vor allem in der Brüsseler Polit-Blase und der Wissenschafts-Community ab. Ergebnisse etwa des PrimeLife-Projekts, in dem eine ganze Reihe von neuen Privacy-Tools entwickelt wurde, wurden selbst von der IT-Fachpresse nur sporadisch aufgegriffen. Offenbar war die Szene sich selbst genug. Neue Techniken wie beispielsweise der „Sticky Policies“ sind immer noch weithin unbekannt.

Die jahrelang eingeübte „Bescheidenheit“ der Akteure ist fatal. Helmut Bäumler sagt: „Man hätte ja erwarten können, dass sich die Snowden-Enthüllungen in der Politik spürsam niedergeschlagen würden. Davon ist nichts zu merken.“ Für ihn ist klar: „Wir brauchen in der Datenschutz-Szene unbedingt Leute, die eine Brücke in die Öffentlichkeit schlagen können. Die nicht mit sorgenzerfurchten Mienen ihre Positionen vertreten, sondern Talkshow-fähig die Menschen für Datenschutz begeistern können.“ Das wäre im Anforderungsprofil für einen Datenschutzbeauftragten zur berücksichtigen. Denn dann strahlten die Aufsichtsbehörden wieder die nötige Attraktivität für profilierte Informatiker und Technikgestalter aus.

Das Recht in Code gießen

Die Kernfrage dreht sich darum, wie man die Idee des „Privacy by Design“ umsetzen und durchsetzen kann – oder in den Worten von Martin Rost, „wie Datenschutzrecht operationalisiert werden kann“. Oder frei nach John Borking, wie man Recht in Code gießen kann. „Privacy by Design“ ist damit praktisch das Reverse-Engineering von Larry Lessigs „Code is Law“.

Eine Lösung dafür legten die Datenschutzaufsichtsbehörden auf der Konferenz der Datenschutzbeauftragten des Bundes und der Länder am 1. Oktober 2015 mit dem Handbuch zum Standard-Datenschutzmodell vor – zwanzig Jahre nach Kopenhagen. Fast wäre dieser Geburtstermin nie bekannt geworden, da die Konferenz dazu keine eigene Pressemitteilung herausgab.

Das Handbuch unterstützt ähnlich dem Grundschutz-Handbuch des Bundesamts für Sicherheit in der Informationstechnik (BSI) ein strukturiertes Prüfen von IT-Prozessen und verlangt bestimmte Maßnahmen. Im Moment ist es in der „Version 0.9“ verfügbar, weswegen viele Aufsichtsbehörden es aus formalen Gründen noch nicht für die tägliche Arbeit herannehmen wollen. Nächste Woche soll jedoch auf der Datenschutzkonferenz die Version 1.0 verabschiedet werden. Und wenn endlich auch eine erste Version des Maßnahmenkatalogs beschlossen wird, kann gegen die dort angeführten Maßnahmen geprüft werden und deren Fehlen konkret bemängelt werden.

Organisationen und Unternehmen können dann das SDM als Richtschnur für die Durchführung von Datenschutz-Folgeabschätzungen nach Artikel 35 heranziehen. John Borking hält es in diesem Kontext für einen „strukturierten Weg, um die wichtigsten Komponenten eines Informationssystems und des Informationsflusses personenbezogener Daten zu identifizieren“.

Umgekehrt kann aber auch erstmals das Handeln der Datenschutzaufsichtsbehörden systematisch überprüft werden, da deutlich wird, was sie konkret prüfen und was nicht. Diese Transparenz des SDM ist aber ein Politikum – und die fehlende Pressemitteilung daher auch keine versehentliche Unterlassung. Das SDM verpflichtet nämlich die Behörden festzulegen, in welcher Form sie eine rechtliche Anforderung für hinreichend praktisch umgesetzt anerkennen. Die Aufsichtsbehörden werden sich also zwangsläufig öffentlich zu bestimmten Privacy-Techniken bekennen müssen. Ein heißes Eisen, da im Moment die Aufsichtsbehörden in diesem Bereich noch ihre weitgehend unbeobachtete „Unabhängigkeit“ genießen.

Komplementäre Schutzziele

Die Konstruktion des SDM basierte zunächst auf sechs Schutzzielen, die seit 2001 entwickelt wurden. Das Gutachten zur „Modernisierung des Datenschutzrechts“ hatte damals mit Blick auf eine notwendige Operationalisierung festgestellt: „Weder Gesetz noch Anlage definieren eine sinnvolle Sammlung von Schutzzielen der Informationstechnik, ja Schutzziele der Informationstechnik werden kaum erwähnt.“ Die im Bundesdatenschutzgesetz definierten Schutzziele der „Datenvermeidung“ und „Datensparsamkeit“ seien zwar sinnvoll, doch fehle jede Einordnung in einen Gesamtzusammenhang zu anderen Schutzzielen wie auch zu den in der Anlage zu § 9 Satz 1 BDSG genannten Maßnahmen. Das Gutachten schlug deshalb vor die Schutzziele gesetzlich zu verankern und die notwendigen Maßnahmen aus ihnen abzuleiten.

Die konzeptuelle Weiterentwicklung der Schutzziele stieß Andreas Pfitzmann dann in einem internen Arbeitspapier an, in dem er den Gedanken erstmals formulierte, dass Schutzziele auch in einem Widerspruchsverhältnis zueinanderstehen können. „Das zu formulieren, war in der Community damals gewagt und innovativ“, erinnert sich Martin Rost. „Er hatte aber den Eindruck, dass wesentliche Datenschutzaspekte noch nicht ausreichend reflektiert werden und dass diese Lücke eines Tages gefährlich werden könnte.“

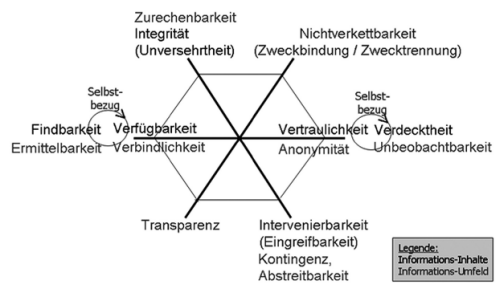

Pfitzmann diskutierte zunächst ein halbes Jahr lang ausschließlich mit Martin Rost und Marit Hansen eine mögliche Lösung. Danach nahm das Konzept ein kleiner Kreis an Mitgliedern des Arbeitskreises Technik der Datenschutzbehörden auf, diskutierte es weiter und entwickelte dann den ersten Entwurf eines Gesetzestextes zu Schutzzielen für das Landesdatenschutzgesetz Schleswig-Holstein 2012. Im Ergebnis ergänzen sich jeweils drei Schutzziele komplementär. Die klassischen IT-Sicherheits-Schutzziele der Integrität, Verfügbarkeit und Vertraulichkeit wurden um typische Datenschutz-Schutzziele der Nichtverkettbarkeit, der Transparenz und der Intervenierbarkeit ergänzt. Das Schutzziel Nichtverkettbarkeit lässt sich mit einer Reihe von PET-Techniken umsetzen.

Als die Operationalisierung der Schutzziele durch das SDM stattfand, leitete Martin Rost die entsprechende Untergruppe des AK-Technik. In einem letzten Schritt wurden für das SDM die systematisch gewonnenen Schutzziele noch um ein siebtes, nämlich um das klassische der Datenvermeidung bzw. -minimierung ergänzt. Außerdem wurden die Schutzziele in „Gewährleistungsziele“ umbenannt. Zu jedem der Gewährleistungsziele wurden die entsprechenden gesetzlichen Regelungen im Bundesdatenschutzgesetz sowie in der aktuellen Version der Datenschutzgrundverordnung aufgezählt. Inzwischen wird auch diskutiert, die SDM-Schutzziel-Systematik in das bei Prüfungen gerne herangezogene Grundschutz-Handbuch des BSI zu übernehmen.

Perspektiven

Wieviel der Maßnahmenkatalog im SDM-Handbuch von den datenverarbeitenden Stellen einfordern wird, ist noch nicht endgültig ausgemacht. Zunächst wird er grundlegende, bewährte Maßnahmen wie Dokumentation, Protokollierung, Trennen, Löschen oder Zertifikate-Handling ausweisen. Weitere Maßnahmen können ab Version 1.0 über Änderungsanträge in den Katalog aufgenommen werden: Ein weitgehend formloser Change-Request soll genügen, der das Problem kurz umreißt und die Lösung beschreibt. Der Antrag wird dann von der Unterarbeitsgruppe SDM, dem Arbeitskreis Technik und zuletzt von der DSB-Konferenz bzw. von einer entsprechenden europäischen Gruppe geprüft. Allerdings ist noch unklar, wie die Reife einer Lösung, also der „Stand der Technik“ definiert und fortgeschrieben werden soll. Hier werden die nächsten Auseinandersetzungen zu erwarten sein.

Ein weiteres Ziel ist es, das SDM-Handbuch auch auf europäischer Ebene zu verankern. Die Basis dafür steht: So sind sämtliche Gewährleistungsziele im Grundsatz-Kapitel 5 der Datenschutzgrundverordnung abgebildet. Die Frage ist im Moment nur, ob auch die anderen Datenschutzaufsichtsbehörden wie etwa die französische CNIL mitziehen werden. Den US-Unternehmen jedenfalls wäre ein Risiko-basierter Ansatz lieber, den sie im Moment in Brüssel propagieren. Damit würden jedoch Artikel 7 und Artikel 8 der Charta der Grundrechte, auf der die Datenschutzgrundverordnung basiert, nicht umgesetzt. Letzteres würde aber das SDM gewährleisten. Es geht beim Datenschutz nämlich nicht um Risiken und Schäden für Einzelpersonen durch die Datenverarbeitung, sondern um die Regulierung und den Schutz von Bürgern vor den Grundrechtseingriffen durch Organisationen.

- Teil 1: Die Hand im Bienenstock

- Teil 2: Brückenbauer zwischen Informatik und Recht

- Teil 3: Entwicklungswege

- Teil 4: Wege in die Gestaltung

- Teil 5: Die Zurückeroberung der Nutzersouveränität

- Teil 7: Herausforderungen erkennen und gestalten

Autorin:

Christiane Schulzki-Haddouti

Information bei neuen Entwicklungen im Datenschutz

Tragen Sie sich einfach in unseren Newsletter ein und wir informieren Sie über aktuelle Entwicklungen im Datenschutzrecht.